ネットワーク・セキュリティ構築・運用実績

IP電話システムの更新で通話品質を改善[2014年]

~既存インフラを活かしつつ、コストと工数を最適化~

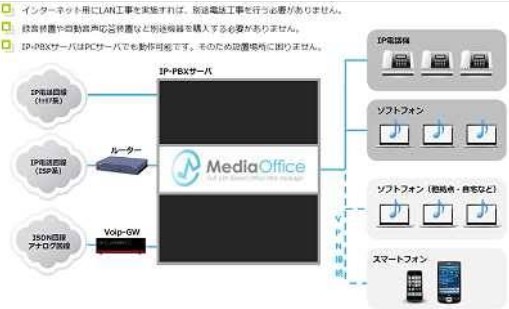

導入から7年以上が経過したIP電話システムの通話品質劣化(通話の途切れ)に対応するため、システムの全面リプレースを実施しました。 障害の原因が電話システム本体か、LAN/WANネットワーク、あるいはインターネット回線にあるのか特定が困難だったため、安定稼働を重視し、システム更新を決定しました。

既存のインフラを活かした同一機種でのリプレース

既存設備(LAN配線・IP電話端末・ネットワーク機器)をそのまま活用するため、同一シリーズである「MediaOffice IP電話システム」 を再採用。設備投資を最小限に抑えつつ、安定した通話品質を確保しました。役割分担による効率的な導入作業

サーバのセットアップは専門業者に依頼しつつ、ネットワーク設定やIP電話子機の配備などは自社内で実施。技術リソースを活用したことで、コスト削減とスムーズな導入を両立しました。通話品質の大幅な改善

リプレース後は通話の途切れや音質劣化が解消され、安定した社内外コミュニケーション環境を再構築できました。この取り組みにより、最小限のコストと期間でIP電話システムの刷新を実現し、業務の円滑化に貢献しました。

社外からの安全な業務アクセスを実現[2011年]

~多様なデバイス対応とVPN接続で柔軟な働き方を支援~

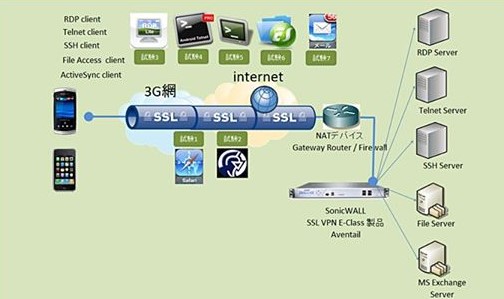

USB起動型のUbuntu端末やスマートデバイス(Android・iPad など)を利用する社員に対しても、シンクライアント環境への安全なリモートアクセスを提供するため、L2TP/IPsecプロトコルによるVPN接続を実装しました。

多様なデバイスからの接続に対応

専用端末だけでなく、USBブートのUbuntuやモバイル端末など、さまざまな環境からでも業務利用が可能。社外勤務・テレワークの柔軟性が格段に向上しました。L2TP/IPsecによる安全な通信

業界標準のVPNプロトコルであるL2TP/IPsecを採用。通信経路を暗号化し、社外ネットワーク経由でも安全に社内システムへアクセスできます。シンクライアント環境で情報漏えいリスクを最小化

端末側にデータを残さないシンクライアント方式を採用することで、盗難や紛失時の情報漏えいリスクも大幅に低減しています。この取り組みにより、セキュリティと利便性を両立したテレワーク環境を整備し、働き方の多様化に対応したインフラ基盤を構築しました。

新型ファイアウォール装置の導入でセキュアなネットワーク基盤を再構築[2009年]

~スマートデバイス対応のVPN接続にも対応~

社内ネットワークとインターネットを安全に接続する新型ファイアウォール装置を導入しました。本装置は、従来のファイアウォール機能に加え、VPN装置としての機能を兼ね備えており、リモートワークやスマートデバイスの普及に対応した柔軟なネットワーク環境の構築を実現しています。

専用VPNクライアントから汎用プロトコル対応へ移行

これまで、社外PCからのアクセスには専用VPNクライアントソフトを利用していましたが、iPhoneをはじめとするスマートデバイスの普及により、より汎用的な接続方式が求められるようになりました。L2TP/IPsec対応でマルチデバイスに対応

新装置はL2TP/IPsecプロトコルに対応しており、Windows PCはもちろん、iOSやAndroidなどのスマートフォンやタブレットからもセキュアなVPN接続が可能に。多様な働き方に対応する柔軟なネットワーク環境を提供しています。高いセキュリティと利便性の両立

ファイアウォールによるアクセス制御に加え、VPN通信の暗号化により、社外からでも安全に社内リソースを利用可能。情報漏えいや不正アクセスのリスクを低減します。この新たなネットワーク基盤の構築により、テレワークや外出先からの業務利用がより安全かつ快適になり、働き方改革の推進にも寄与しています。

VPN接続と通信カードの導入でセキュアなメール利用を実現[2007年]

~段階的なクラウド活用も視野に入れた現実的なIT施策~

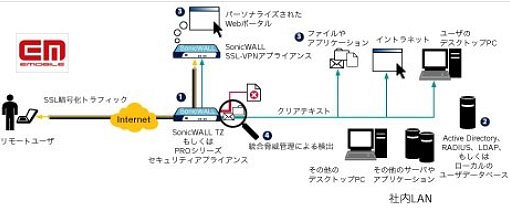

セキュリティ対策の一環として、これまでインターネットから直接アクセスしていた社内メールサーバーの利用方法を見直し、VPN経由での接続方式に変更しました。これにより、外部からの不正アクセスリスクを低減し、より安全な通信環境を実現しました。

VPN経由でのメールサーバ接続に切り替え

従来は社外から直接インターネット経由で社内メールにアクセスしていましたが、新たにVPN接続を必須とする運用に変更。通信の暗号化により、セキュリティレベルを大幅に向上させました。社外通信には通信カード(イーモバイル)を利用

外出先や社外での業務においては、イーモバイルの通信カードを活用し、安定したモバイル通信環境を確保。セキュアかつ柔軟な業務対応が可能となりました。社内LANへの不正接続を簡易に防止[2006年]

~セグメント単位でのセンサー導入により、コストを抑えたセキュリティ強化~

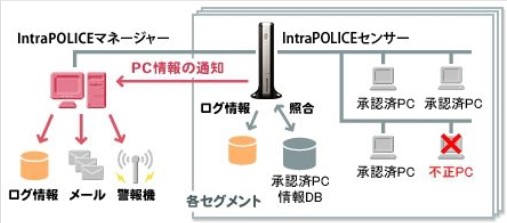

社内ネットワークの安全性を確保するうえで、未承認PCの不正接続防止は重要な課題です。従来は、ネットワーク全体のHUB機器をセキュリティ対応製品に置き換える必要があり、大規模な投資と作業が求められていました。そこでセグメント単位で設置可能なセンサー装置を活用した、不正接続防止システムを導入しました。

セグメント単位の簡易導入が可能

LAN全体に対応する必要はなく、各ネットワークセグメントごとにセンサー装置を1台設置するだけで、該当セグメント内の未承認PCを自動的に検知・遮断することができます。既存ネットワークの大規模改修が不要

既存のHUB装置をそのまま活用できるため、導入コストを大幅に抑えつつ、高いセキュリティ効果を実現しました。リアルタイムでの監視と対応

センサーが常時LAN内を監視し、接続された端末が登録済みかどうかをチェック。未承認の端末が接続された場合は即座に遮断されるため、情報漏えいのリスクを最小限に抑えます。この仕組みにより、コストパフォーマンスに優れたネットワークセキュリティ対策を実現し、企業情報の保護と安心して働けるIT環境の構築を支援しています。

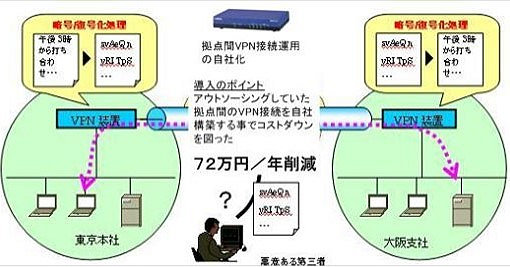

拠点間VPNを自社構築で実現[2006年]

~柔軟な対応とコスト削減を両立したネットワーク整備~

拠点移転に伴い、急ぎでネットワーク環境の整備が求められた中、当初は選択肢が限られており、NTTのBフレッツ回線とマネージドVPNサービスを一時的に採用しました。しかし、継続的な運用にかかるコスト負担が大きかったため、より柔軟で経済的な運用を目指し、自社構築によるVPNネットワークの再構成に取り組みました。

コスト削減のための再構築

外部サービスに依存せず、ヤマハ製ルーター「RTX1500」を活用し、自社でVPN網を構築。月額費用を抑えながら、安定した拠点間通信を実現しました。短期間での構築を実現

Bフレッツなど既存の回線インフラを活かし、短期間での設計・構築・運用を社内で完結。移転スケジュールの遅れにも柔軟に対応できました。拡張性の高いネットワーク構成

ヤマハのルーター製品は拠点追加や設定変更にも柔軟に対応可能で、将来的な拠点拡張やネットワーク統合にも対応できる構成となっています。このように、自社の技術力を活かしてコストを抑えつつ高い安定性と拡張性を持つVPNネットワークを構築し、ビジネス継続性と将来性のあるインフラ整備を実現しました。

フルIPによる内線電話網を自社構築[2005年]

~資格取得から始まった、200台規模のIP-PBXシステム導入プロジェクト~

老朽化したアナログ交換機を刷新し、フルIPベースの内線電話システムを自社構築しました。もともとはネットワーク知識向上のために取得した「電気通信工事担任者」資格でしたが、拠点間ネットワークの見直しをきっかけに、その知識を本格的なシステム導入へと活かすことになりました。

背景と課題:

長年使用してきたアナログPBXが導入から15年を超え、メーカーサポートが終了。拠点間通話を疑似外線化していたことで、内線環境の一元管理が難しくなっていた。

通信インフラ全体を見直すタイミングで、内線システムの刷新が急務に。

導入と成果:

ユニデン社製「ワンダートークス」IP-PBXを採用し、社内ネットワークと統合した内線網を構築。4拠点・約200台のIP電話機を接続する大規模構成で、ネットワーク管理者が保守可能なシステムを実現。

システム構築においては、PBXモジュールの不具合や設定上の課題が多数発生。

→メーカー本社へ直接出向いて技術者とともに解決を図るなど、主体的な問題解決でプロジェクトを完遂しました。

導入の効果:

拠点間の通話がすべて内線化され、通信コストの大幅削減を実現。障害対応や内線追加などを**自社で柔軟に運用・管理**できる体制が整い、日常業務の機動力も向上。

この導入事例は、技術習得を現場実務に結びつけ、組織のITインフラ改革に貢献した好例となっています。

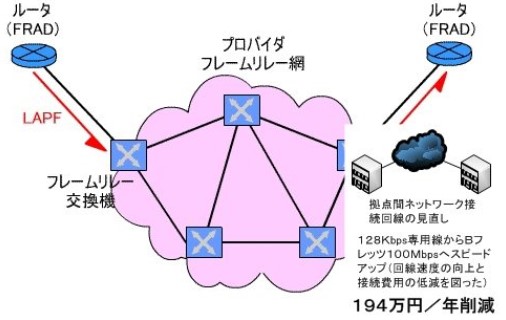

拠点間ネットワークの見直しで年間約200万円のコスト削減[2003年]

~時代に即した通信インフラへの刷新と、柔軟な音声通信の再構築~

インターネット回線の高速化に続き、拠点間ネットワークの見直しにも取り組みました。従来は、フレームリレーを使ったデータ・音声共用回線を利用していましたが、回線費用や柔軟性に課題がありました。

背景と課題:

フレームリレーによる専用線接続で、通信コストが高額。データと音声を1回線で共用していたため、帯域の制限や品質劣化のリスクがあった。

時代の変化に伴い、光回線(Bフレッツ)やIP電話の普及が進んでいた。

対応内容:

データ通信は、NTTのBフレッツを活用したインターネットVPNに切り替え。音声通信は、従来の内線電話を廃止し、フュージョン・コミュニケーションズ社の低コスト電話サービスを活用。各拠点のダイヤルイン番号をPBXの短縮ダイヤルに登録することで、疑似内線通話を実現しました。

成果:

ネットワーク全体を光回線+インターネットVPN+IP音声通信に再構成。年間で**約200万円のコスト削減を達成。

柔軟な拠点間通話環境を構築しつつ、通信品質と管理性も向上。

このように、技術トレンドに即した見直しと工夫により、コスト・品質・運用性の三拍子を備えたネットワーク構成を実現しました。

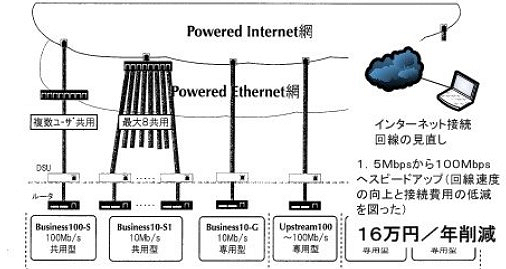

インターネット接続回線の見直しで業務効率とコストを大幅改善[2002年]

~時代を先取りした高速回線への切り替えとIT資産契約の見直しで年間800万円を削減~

社内のIT環境における通信速度と運用コストの課題に対応するため、インターネット回線とIT資産契約の抜本的な見直しを実施しました。

背景と課題:

インターネット接続は専用線タイプで、通信速度は1.5Mbpsと低速。接続端末が50台を超えた段階で通信遅延が顕著に。

社内業務は富士通の汎用機を使用し、ハード・ソフトともに高額なレンタル契約を継続していた。

主な施策:

通信回線を、当時まだ一般的ではなかったベストエフォート型100Mbps共用回線に変更。→ 高速化を実現しつつ、ランニングコストも抑制。

富士通汎用機のハード・ソフト契約をレンタルからリースへ切り替え。

→ 資産管理の明確化とコスト圧縮を図る。

成果:

インターネット通信速度が約66倍に向上し、業務の生産性が大きく改善。リース契約への切り替えによって、年間約800万円の経費削減を実現。

時代に先駆けたインフラ刷新により、以後のクラウド・IP化にもスムーズに対応できる土台を構築。

高速通信環境と柔軟なIT資産運用への移行は、単なるコスト削減にとどまらず、次世代業務インフラへの第一歩となりました。